Las 5 mejores soluciones NIDS de código abierto

- Bufido. Snort es un sistema de detección de intrusiones basado en red gratuito y de código abierto mantenido por Cisco Systems. ...

- Suricata. Suricata es otro sistema gratuito de detección de intrusos basado en red de código abierto. ...

- Zeek. El monitor de seguridad de red Zeek (anteriormente Bro) también es gratuito y de código abierto. ...

- OpenWIPS-ng. ...

- Sguil.

- ¿Cuál de las siguientes herramientas es más útil para detectar intrusiones de seguridad??

- ¿Qué herramienta es útil para detectar la intrusión en el tráfico de la red??

- ¿Cuál es el mejor IDPS??

- ¿Qué es el sistema de detección de intrusiones en la red NIDS??

- ¿Cuáles son los dos tipos principales de sistemas de detección de intrusos??

- ¿Qué son los sistemas de prevención de intrusiones??

- ¿Cómo se implementa el sistema de detección de intrusos??

- Es splunk un IPS?

- ¿Qué es un sistema que está configurado para atacar y monitorear intrusos llamado?

- ¿Cómo identifica un dispositivo IPS el ataque??

- ¿Cuáles son los métodos de detección de IDPS??

- ¿En qué se diferencia IDS de un firewall??

¿Cuál de las siguientes herramientas es más útil para detectar intrusiones de seguridad??

Snort, la herramienta líder de NIDS, es de uso gratuito y es uno de los pocos sistemas de detección de intrusiones que se pueden instalar en Windows. Snort no es solo un detector de intrusiones, sino que también es un registrador de paquetes y un rastreador de paquetes. Sin embargo, la característica más importante de esta herramienta es la detección de intrusos.

¿Qué herramienta es útil para detectar la intrusión en el tráfico de la red??

Bufido. Como estándar de facto para IDS, Snort es una herramienta extremadamente valiosa. Esta utilidad de Linux es fácil de implementar y se puede configurar para monitorear el tráfico de su red en busca de intentos de intrusión, registrarlos y tomar una acción específica cuando se detecta un intento de intrusión.

¿Cuál es el mejor IDPS??

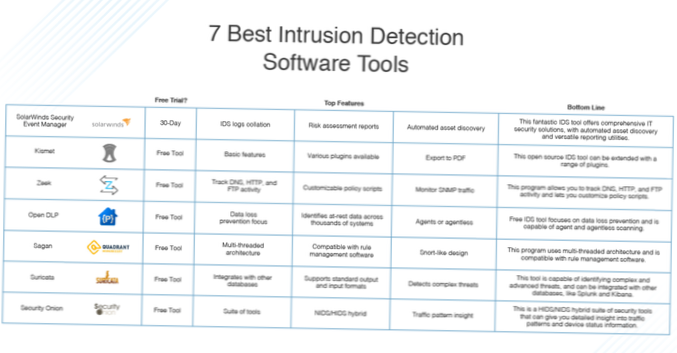

Los 8 principales sistemas de prevención y detección de intrusiones (IDPS)

- AlienVault USM (de AT&T Ciberseguridad)

- Check Point IPS (sistema de prevención de intrusiones)

- palo Alto.

- Plataforma de seguridad de red de McAfee.

- Detección automatizada Blumira & Respuesta.

- Seguridad y análisis forense de la red FireEye.

- Ossec.

- Bufido.

¿Qué es el sistema de detección de intrusiones en la red NIDS??

Un sistema de detección de intrusiones basado en la red (NIDS) detecta el tráfico malicioso en una red. Los NIDS generalmente requieren un acceso a la red promiscuo para analizar todo el tráfico, incluido todo el tráfico de unidifusión. Los NIDS son dispositivos pasivos que no interfieren con el tráfico que monitorean; Higo.

¿Cuáles son los dos tipos principales de sistemas de detección de intrusos??

¿Cuáles son los diferentes tipos de sistemas de detección de intrusos??

- Sistema de detección de intrusiones basado en la red (NIDS) Los sistemas de detección de intrusiones en la red operan a nivel de red y monitorean el tráfico de todos los dispositivos que entran y salen de la red. ...

- Sistema de detección de intrusiones basado en host (HIDS)

¿Qué son los sistemas de prevención de intrusiones??

Un sistema de prevención de intrusiones (IPS) es una tecnología de prevención de amenazas / seguridad de red que examina los flujos de tráfico de la red para detectar y prevenir vulnerabilidades.

¿Cómo se implementa el sistema de detección de intrusos??

El sistema de detección de intrusos analiza el contenido y la información del encabezado de un paquete IP y compara esta información con firmas de ataques conocidos. Cuando la información es similar o idéntica a un ataque conocido, el sistema de detección de intrusos emite una advertencia y realiza la acción planificada.

Es splunk un IPS?

Splunk. Splunk es un analizador de tráfico de red que tiene capacidades de detección de intrusos y IPS.

¿Qué es un sistema que está configurado para atacar y monitorear intrusos llamado?

Un sistema de detección de intrusos (IDS) está diseñado para monitorear puntos de acceso, hostiles y actividades. Estos sistemas generalmente se activan en eventos al hacer referencia a la actividad de la red con una base de datos de firmas de ataques o al monitorear el comportamiento de la red.

¿Cómo identifica un dispositivo IPS el ataque??

Un IPS previene ataques al descartar paquetes maliciosos, bloquear direcciones IP ofensivas y alertar al personal de seguridad sobre posibles amenazas. Dicho sistema suele utilizar una base de datos preexistente para el reconocimiento de firmas y puede programarse para reconocer ataques basados en el tráfico y anomalías de comportamiento.

¿Cuáles son los métodos de detección de IDPS??

Los métodos de detección de IDS e IDPS incluyen: detección de anomalías, detección de firmas y un método más nuevo llamado análisis de protocolo con estado.

- La detección de anomalías funciona utilizando perfiles de servicio del sistema y uso y actividad de recursos. ...

- La detección de firmas compara la actividad y el comportamiento con las firmas de ataques conocidos.

¿En qué se diferencia IDS de un firewall??

Aunque ambos se relacionan con la seguridad de la red, un sistema de detección de intrusiones (IDS) se diferencia de un firewall en que un firewall busca intrusiones en el exterior para evitar que sucedan. Los cortafuegos limitan el acceso entre redes para evitar intrusiones y no señalan un ataque desde el interior de la red.

Naneedigital

Naneedigital