- ¿Cómo se pueden rastrear o identificar a los piratas informáticos??

- ¿Cómo atrapan a los piratas informáticos??

- ¿Cómo permanecen anónimos los piratas informáticos??

- ¿Qué información buscan los piratas informáticos??

- Netstat muestra a los piratas informáticos?

- ¿Puedes averiguar quién hackeó tu correo electrónico??

- ¿Los piratas informáticos van a la cárcel??

- ¿Cómo ocultan los piratas informáticos su IP??

- ¿Dónde aprenden los piratas informáticos a piratear??

- ¿Puedes ser rastreado en Tor??

- ¿Qué VPN usan los piratas informáticos??

- ¿Cómo puedo ocultar mi identidad en línea??

¿Cómo se pueden rastrear o identificar a los piratas informáticos??

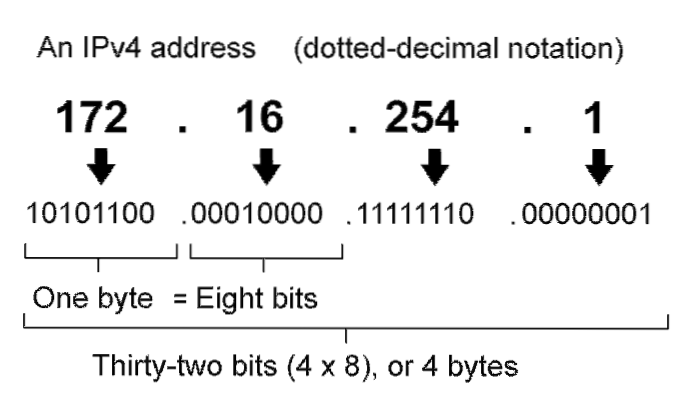

El primer paso para identificar a un pirata informático es rastrear la dirección IP del intruso. ... El otro método para rastrear a un pirata informático es mediante el servidor de nombres de dominio (DNS). Los DNS son máquinas que están conectadas a Internet que realizan un seguimiento de las direcciones IP y los nombres de dominio de otras PC.

¿Cómo atrapan a los piratas informáticos??

Los piratas informáticos suelen utilizar software seguro, como un servidor proxy, para ocultar su identidad y canalizar sus comunicaciones a través de muchos países diferentes para evadir la detección. ... La combinación de estas herramientas les permite cometer sus delitos sin ser detectados y en países donde saben que no pueden ser procesados.

¿Cómo permanecen anónimos los piratas informáticos??

En su lugar, utilice servicios de correo electrónico anónimos o reenvíos. Los servicios de correo electrónico anónimo le permiten enviar un correo electrónico a alguien sin ningún rastro, especialmente si se combina con un acceso VPN o TOR. Los revendedores son un servicio mediante el cual puede enviar desde una cuenta de correo electrónico real y el reenvío lo reenviará de forma anónima.

¿Qué información buscan los piratas informáticos??

Los piratas informáticos expertos podrían obtener acceso a lo siguiente: Los números de su tarjeta de crédito. Tu cuenta bancaria. Tu número de seguro social.

Netstat muestra a los piratas informáticos?

Si el malware en nuestro sistema nos va a hacer algún daño, debe comunicarse con el centro de comando y control dirigido por el pirata informático. ... Netstat está diseñado para identificar todas las conexiones a su sistema. Intentemos usarlo para ver si existen conexiones inusuales.

¿Puedes averiguar quién hackeó tu correo electrónico??

La respuesta corta es que es muy poco probable que averigües quién hackeó tu cuenta de correo electrónico. No hay casi nada que puedas hacer.

¿Los piratas informáticos van a la cárcel??

La piratería (o más formalmente, "acceso no autorizado a una computadora") se define en la ley de California como el acceso consciente a cualquier computadora, sistema o red sin permiso. ... Por lo general, es un delito menor, punible con hasta un año en la cárcel del condado.

¿Cómo ocultan los piratas informáticos su IP??

TOR: el Onion Router es otro método popular utilizado por los ciberdelincuentes para ocultar sus huellas. La red Tor en términos más simples suena como un proxy con esteroides. La red rebotará su conexión a través de múltiples puntos para proporcionar un alto grado de anonimato.

¿Dónde aprenden los piratas informáticos a piratear??

Respuesta corta: por autoaprendizaje y a través de foros privados, pero hoy en día hay cursos disponibles públicamente gracias al auge de las pruebas de penetración (piratería legal). Respuesta larga: ser un "pirata informático" requiere conocimientos de muchos subcampos de TI.

¿Puedes ser rastreado en Tor??

Si bien Tor proporciona un nivel de anonimato mucho más alto que un navegador web normal, no es 100% seguro. Su ubicación estará oculta y su tráfico no podrá ser rastreado, pero ciertas personas aún pueden ver su actividad de navegación, al menos parte de ella.

¿Qué VPN usan los piratas informáticos??

NordVPN detiene los ataques de suplantación de DNS (también detenemos las fugas de DNS! Cuando use NordVPN o cualquier otra VPN, use nuestra prueba de fugas de DNS gratuita para asegurarse de que está seguro). A medida que su señal DNS viaja desde el servidor DNS de NordVPN a través de su túnel encriptado, es virtualmente imposible que los piratas informáticos corrompan esa señal de alguna manera.

¿Cómo puedo ocultar mi identidad en línea??

Primero, puede usar una red privada virtual (VPN). Para la mayoría de las intenciones y propósitos, una VPN oculta su dirección IP y un proxy hace lo mismo, y en algunos casos, incluso mejor. Una VPN es una red privada y encriptada que "hace un túnel" a través de una red pública (generalmente Internet) para conectar sitios o usuarios remotos.

Naneedigital

Naneedigital