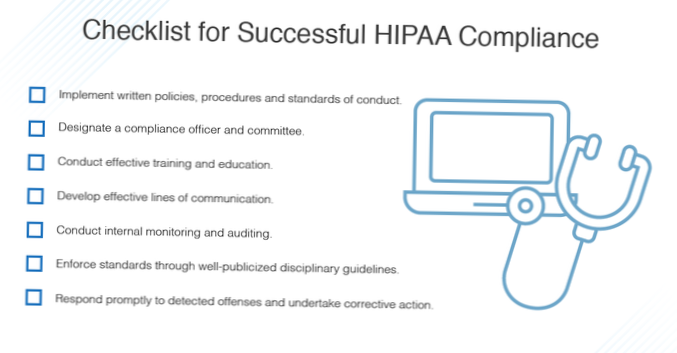

- ¿Qué es la lista de verificación de cumplimiento de Hipaa??

- ¿Qué es Hipaa y qué herramientas de software puede utilizar para garantizar el cumplimiento??

- ¿Cuáles son las pautas para el cumplimiento de Hipaa??

- ¿Cuáles son los 5 pasos hacia el cumplimiento de Hipaa??

- ¿Cuáles son las 3 reglas de Hipaa??

- ¿Qué se considera una violación de Hipaa??

- ¿Cómo se hace un programa compatible con Hipaa??

- ¿Qué significa el software compatible con Hipaa??

- ¿Es el software de código abierto compatible con Hipaa??

- ¿Cuáles son las cuatro reglas principales de Hipaa??

¿Qué es la lista de verificación de cumplimiento de Hipaa??

Salvaguardias técnicas

| Especificación de implementación | Requerido o direccionable |

|---|---|

| Introducir un mecanismo para autenticar ePHI | Direccionable |

| Implementar herramientas para cifrado y descifrado | Direccionable |

| Introducir registros de actividad y controles de auditoría | Requerido |

| Facilite el cierre de sesión automático de PC y dispositivos | Direccionable |

¿Qué es Hipaa y qué herramientas de software puede utilizar para garantizar el cumplimiento??

Dos herramientas útiles para garantizar el cumplimiento de HIPAA incluyen el software de gestión de eventos e información de seguridad (SIEM) y el software de derechos de acceso: Información de seguridad y gestión de eventos: el software SIEM es una herramienta sofisticada tanto para proteger ePHI como para demostrar el cumplimiento.

¿Cuáles son las pautas para el cumplimiento de Hipaa??

Reglas generales

- Garantizar la confidencialidad, integridad y disponibilidad de toda la PHI electrónica que creen, reciban, mantengan o transmitan;

- Identificar y proteger contra amenazas razonablemente anticipadas a la seguridad o integridad de la información;

- Proteger contra usos o divulgaciones razonablemente anticipados e inadmisibles; y.

¿Cuáles son los 5 pasos hacia el cumplimiento de Hipaa??

5 pasos para implementar un plan de cumplimiento de HIPAA exitoso

- Cinco pasos clave.

- Paso 1: elija un oficial de privacidad y seguridad.

- Paso 2: evaluación de riesgos.

- Paso 3: políticas y procedimientos de privacidad y seguridad.

- Paso 4 - Acuerdos de socios comerciales.

- Paso 5 - Capacitación de empleados.

- WEBINAR: Pasos para el cumplimiento: Elaboración de su plan | 5 de febrero a las 14h.

¿Cuáles son las 3 reglas de Hipaa??

Los tres componentes del cumplimiento de las reglas de seguridad de HIPAA. Mantener seguros los datos de los pacientes requiere que las organizaciones de atención médica apliquen las mejores prácticas en tres áreas: seguridad administrativa, física y técnica.

¿Qué se considera una violación de Hipaa??

Una infracción de HIPAA es el incumplimiento de cualquier aspecto de las normas y disposiciones de HIPAA detalladas en 45 CFR Partes 160, 162 y 164. ... No implementar salvaguardas para garantizar la confidencialidad, integridad y disponibilidad de la PHI. No mantener y monitorear los registros de acceso a la PHI.

¿Cómo se hace un programa compatible con Hipaa??

¿Cuáles son los requisitos mínimos que hacen que su software sea compatible con HIPAA??

- Cifrado de transporte. Cualquier ePHI (Información de salud protegida electrónica) debe estar encriptada antes de ser transmitida.

- Respaldo. ...

- Autorización. ...

- Integridad. ...

- Cifrado de almacenamiento. ...

- Disposición. ...

- Acuerdo de socio comercial. ...

- Cifrado de transporte.

¿Qué significa el software compatible con Hipaa??

El software compatible con HIPAA suele ser una aplicación o servicio para organizaciones de atención médica que incluye todas las garantías de privacidad y seguridad necesarias para cumplir con los requisitos de HIPAA, por ejemplo, soluciones de mensajería segura, servicios de alojamiento y servicios de almacenamiento seguro en la nube.

¿Es el software de código abierto compatible con Hipaa??

Por ejemplo, el código abierto de nivel empresarial permite que el código abierto siga siendo compatible con HIPAA, según HITInfrastructure.com. ... “Cuando las organizaciones implementan código abierto, es mucho más fácil compartir datos e información e integrar. La interoperabilidad tiene que ver con el código abierto, que es absolutamente fundamental en la atención médica."

¿Cuáles son las cuatro reglas principales de Hipaa??

Reglas de HIPAA & Estándares. Las regulaciones de la Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA) se dividen en varios estándares o reglas principales: Regla de Privacidad, Regla de Seguridad, Regla de Transacciones y Conjuntos de Códigos (TCS), Regla de Identificadores Únicos, Regla de Notificación de Incumplimiento, Regla Final Ómnibus y HITECH actuar.

Naneedigital

Naneedigital