- ¿Qué cualidades de las aplicaciones las convierten en un punto de seguridad vulnerable en el uso de teléfonos inteligentes??

- ¿Qué vulnerabilidades son comunes al dispositivo móvil??

- ¿Qué es la vulnerabilidad de los dispositivos móviles??

- ¿Qué son las aplicaciones de alto riesgo??

- ¿Cuáles son las dos principales amenazas móviles??

- ¿Qué es el ataque pull en el móvil??

- Que es un ejemplo de cebo?

- ¿Qué tipo de ataques son posibles en teléfonos móviles??

- Qué hace que los dispositivos móviles sean vulnerables a los ataques de malware?

- ¿Cómo aseguro mi teléfono móvil??

- Qué vulnerabilidad de dispositivo móvil depende de su dispositivo automáticamente?

- ¿Cuál es la amenaza de los dispositivos móviles??

¿Qué cualidades de las aplicaciones las convierten en un punto de seguridad vulnerable en el uso de teléfonos inteligentes??

Y TI debería exigir que los usuarios tengan programas anti-malware en sus dispositivos.

- Malas prácticas de almacenamiento de datos. Una de las principales razones por las que existen vulnerabilidades en las aplicaciones móviles es porque los programadores sin experiencia tienen malos hábitos de almacenamiento de datos. ...

- Software malicioso. ...

- Acceso no autorizado. ...

- Falta de cifrado. ...

- Fugas de datos por sincronización.

¿Qué vulnerabilidades son comunes al dispositivo móvil??

El almacenamiento de datos inseguro es el problema más común, que se encuentra en el 76 por ciento de las aplicaciones móviles. Las contraseñas, la información financiera, los datos personales y la correspondencia están en riesgo. Los piratas informáticos rara vez necesitan acceso físico a un teléfono inteligente para robar datos: el 89 por ciento de las vulnerabilidades se pueden explotar con malware.

¿Qué es la vulnerabilidad de los dispositivos móviles??

Las vulnerabilidades de la red móvil se basan en fallas de software o hardware explotables en las interfaces de red de un dispositivo o sus aplicaciones que hacen que un dispositivo móvil sea vulnerable a una red. Heartbleed, FREAK y POODLE son ejemplos de este tipo de vulnerabilidad.

¿Qué son las aplicaciones de alto riesgo??

Ocho de las aplicaciones en el top 10 de Android tenían una puntuación de riesgo de 9, principalmente porque contenían malware.

...

En el lado de iOS, estas aplicaciones fueron las más incluidas en la lista negra:

- Mensaje de Whatssap.

- Pokémon GO.

- Utilidades WinZip.

- Productividad CamScanner.

- Plex.

- WeChat.

- Facebook Messenger.

- eBay Kleinanzeigen.

¿Cuáles son las dos principales amenazas móviles??

5 amenazas de seguridad móvil de las que puede protegerse

- Madware y spyware. Madware es la abreviatura de adware móvil. ...

- Virus y troyanos. Los virus y troyanos también pueden atacar sus dispositivos móviles. ...

- Descargas drive-by. Las descargas no autorizadas se refieren a cualquier malware instalado en su dispositivo sin consentimiento. ...

- Explotaciones del navegador. ...

- Aplicaciones de phishing y grayware.

¿Qué es el ataque pull en el móvil??

Pull Attacks: en pull Attack, el atacante controla el dispositivo como una fuente de datos por parte de un atacante que obtuvo los datos por el propio dispositivo. Ataques push: es la creación de un código malicioso en el dispositivo móvil por parte del atacante y puede propagarlo para afectar a otros elementos de la red.

Que es un ejemplo de cebo?

La forma más vilipendiada de cebo utiliza medios físicos para dispersar el malware. Por ejemplo, los atacantes dejan el anzuelo, generalmente unidades flash infectadas con malware, en áreas visibles donde las víctimas potenciales seguramente las verán (p.gramo., baños, ascensores, el estacionamiento de una empresa específica).

¿Qué tipo de ataques son posibles en teléfonos móviles??

Tipos de ataques de Android

- APK que no son de confianza: los atacantes atraen a los usuarios para que descarguen aplicaciones de fuentes que no son de confianza. ...

- SMS: el usuario puede encontrarse con un SMS sospechoso que le da grandes recompensas. ...

- Correo electrónico: los correos electrónicos de suplantación de identidad pueden redirigir a los usuarios a sitios web maliciosos que comprometen los detalles del usuario. ...

- Espionaje: ...

- Problemas con la zona de pruebas de la aplicación: ...

- Enraizamiento: ...

- Contramedidas:

Qué hace que los dispositivos móviles sean vulnerables a los ataques de malware?

Usar URL / Wi-Fi no seguras

También es más susceptible a los ataques man-in-the-middle y a estar expuesto al malware. Evite el uso de sitios web y redes Wi-Fi inseguros, y considere usar protección antivirus y una VPN en su teléfono para asegurar la comunicación Wi-Fi. ... Esto puede provocar ataques al navegador web.

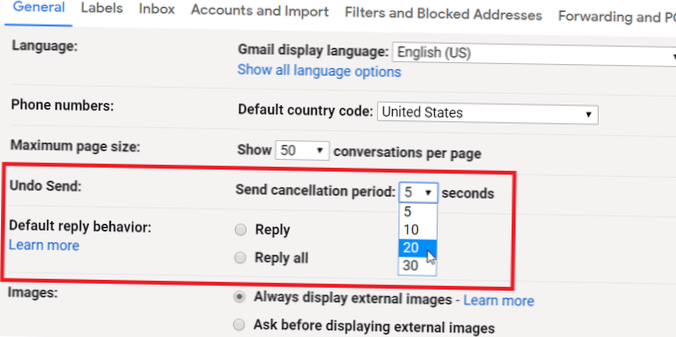

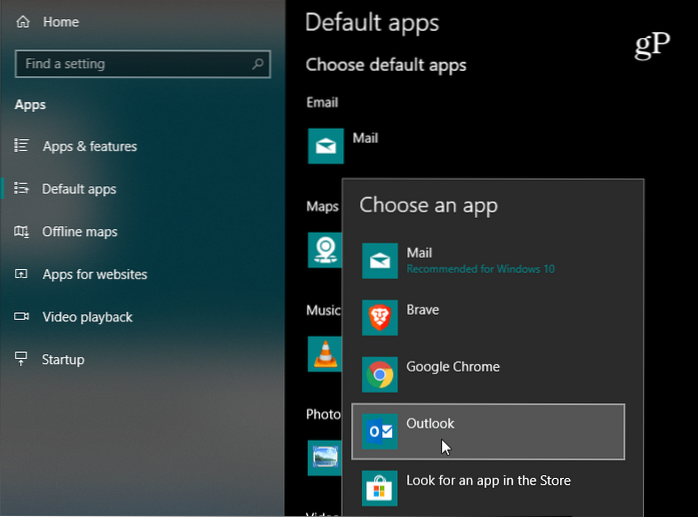

¿Cómo aseguro mi teléfono móvil??

8 consejos de seguridad móvil para mantener su dispositivo seguro

- 1) Mantenga su teléfono bloqueado.

- 2) Establecer contraseñas seguras.

- 3) Mantenga actualizado el sistema operativo de su dispositivo.

- 4) Conéctese a Wifi seguro.

- 5) Cuidado con las descargas.

- 6) No haga Jailbreak o Rootee su teléfono.

- 7) Cifre sus datos.

- 8) Instale el software antivirus.

Qué vulnerabilidad de dispositivo móvil depende de su dispositivo automáticamente?

Ghost Push es un software malicioso en el sistema operativo Android que enraiza automáticamente el dispositivo Android e instala aplicaciones maliciosas directamente en la partición del sistema y luego desrootea el dispositivo para evitar que los usuarios eliminen la amenaza mediante un reinicio maestro (la amenaza se puede eliminar solo reinstalando).

¿Cuál es la amenaza de los dispositivos móviles??

Las amenazas a la seguridad móvil son ataques destinados a comprometer o robar datos de dispositivos móviles como teléfonos inteligentes y tabletas. Estas amenazas a menudo adoptan la forma de malware o software espía, lo que otorga a los delincuentes acceso no autorizado a un dispositivo; En muchos casos, los usuarios ni siquiera son conscientes de que se ha producido un ataque.

Naneedigital

Naneedigital