Los 10 mejores programas de análisis de vulnerabilidades

- Nessus.

- BurpSuite.

- IBM Security QRadar.

- InsightVM (Nexpose)

- Detectar escaneo profundo.

- Intruso.

- Escáner de vulnerabilidades de Acunetix.

- Plataforma en la nube de Qualys.

- ¿Cuáles son algunas herramientas de evaluación de vulnerabilidades??

- ¿Cuáles son los tipos de análisis de vulnerabilidades??

- ¿Qué son las herramientas de gestión de vulnerabilidades??

- Qué pruebas se utilizan mejor con las evaluaciones de vulnerabilidades?

- ¿Cuáles son los 4 tipos principales de vulnerabilidad??

- ¿Qué es una herramienta DAST??

- ¿Cuál es el motor de análisis de vulnerabilidades más popular??

- ¿Qué son los factores de vulnerabilidad??

- ¿Cómo ejecuto un análisis de vulnerabilidades??

¿Cuáles son algunas herramientas de evaluación de vulnerabilidades??

Herramientas de análisis de vulnerabilidades

- Nikto2. Nikto2 es un software de escaneo de vulnerabilidades de código abierto que se centra en la seguridad de las aplicaciones web. ...

- Netsparker. Netsparker es otra herramienta de vulnerabilidad de aplicaciones web con una función de automatización disponible para encontrar vulnerabilidades. ...

- OpenVAS. ...

- W3AF. ...

- Arachni. ...

- Acunetix. ...

- Nmap. ...

- OpenSCAP.

¿Cuáles son los tipos de análisis de vulnerabilidades??

Cinco tipos de escáneres de vulnerabilidades

- Escáneres basados en red. Los escáneres de vulnerabilidades basados en la red identifican posibles ataques a la seguridad de la red y sistemas vulnerables en redes cableadas o inalámbricas.

- Escáneres basados en host. ...

- Escáneres inalámbricos. ...

- Escáneres de aplicaciones. ...

- Escáneres de bases de datos.

¿Qué son las herramientas de gestión de vulnerabilidades??

Las herramientas de vulnerabilidad están diseñadas, en cambio, para buscar de manera proactiva las debilidades mediante el escaneo e identificación de vulnerabilidades en la red y proporcionar sugerencias de corrección para mitigar el potencial de futuras violaciones de seguridad corporativa para que las empresas puedan adelantarse a los piratas informáticos.

Qué pruebas se utilizan mejor con las evaluaciones de vulnerabilidades?

Las pruebas de penetración de caja blanca proporcionan una evaluación integral de las vulnerabilidades internas y externas, lo que las convierte en la mejor opción para las pruebas de cálculo.

¿Cuáles son los 4 tipos principales de vulnerabilidad??

Los diferentes tipos de vulnerabilidad

En la siguiente tabla se han identificado cuatro tipos diferentes de vulnerabilidad, Humano-social, Física, Económica y Ambiental y sus pérdidas directas e indirectas asociadas. La tabla da ejemplos de tipos de pérdidas.

¿Qué es una herramienta DAST??

Las herramientas de pruebas de seguridad de aplicaciones dinámicas (DAST) automatizan las pruebas de seguridad para una variedad de amenazas del mundo real. Estas herramientas suelen probar las interfaces HTTP y HTML de las aplicaciones web. DAST es un método de prueba de caja negra, lo que significa que se realiza desde el exterior.

¿Cuál es el motor de análisis de vulnerabilidades más popular??

Los 10 mejores programas de análisis de vulnerabilidades

- IBM Security QRadar.

- InsightVM (Nexpose)

- Detectar escaneo profundo.

- Intruso.

- Escáner de vulnerabilidades de Acunetix.

- Plataforma en la nube de Qualys.

- AlienVault USM (de AT&T Ciberseguridad)

- Netsparker.

¿Qué son los factores de vulnerabilidad??

Los factores físicos, económicos, sociales y políticos determinan el nivel de vulnerabilidad de las personas y el alcance de su capacidad para resistir, hacer frente a las amenazas y recuperarse de ellas. Claramente, la pobreza es un factor importante que contribuye a la vulnerabilidad. ... Suelen estar mejor protegidos de los peligros y cuentan con sistemas de preparación establecidos.

¿Cómo ejecuto un análisis de vulnerabilidades??

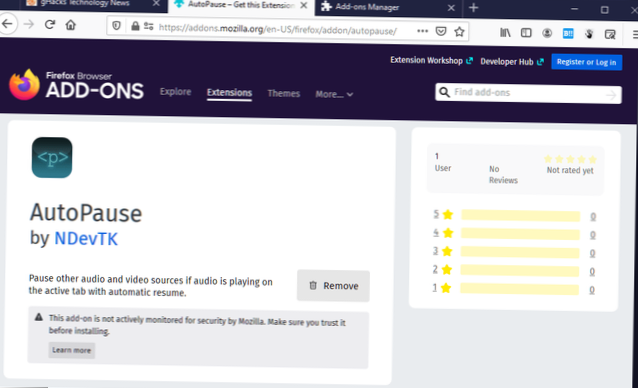

Cómo: ejecutar su primer análisis de vulnerabilidades con Nessus

- Paso 1: creación de un escaneo. Una vez que haya instalado e iniciado Nessus, estará listo para comenzar a escanear. ...

- Paso 2: elija una plantilla de escaneo. A continuación, haga clic en la plantilla de escaneo que desea utilizar. ...

- Paso 3: configurar los ajustes de escaneo. ...

- Paso 4: Ver sus resultados. ...

- Paso 5: Informar sus resultados.

Naneedigital

Naneedigital