Diferentes formas de proteger el servidor SSH

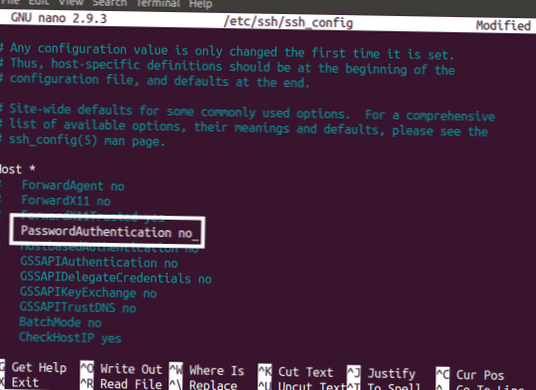

- Al cambiar el puerto SSH predeterminado.

- Usando una contraseña segura.

- Usando clave pública.

- Permitir que una sola IP inicie sesión.

- Deshabilitar la contraseña vacía.

- Uso del protocolo 2 para el servidor SSH.

- Desactivando el reenvío X11.

- Configuración de un tiempo de espera inactivo.

- ¿Cómo se protege un servidor Linux??

- ¿Qué tan seguro es OpenSSH??

- Qué cifrados SSH son seguros?

- ¿Cómo protejo mi clave SSH??

- ¿Cómo se protege un servidor??

- Cómo protege su servidor Windows y Linux?

- ¿Se puede piratear SSH??

- ¿El puerto 22 es seguro??

- ¿Debo cambiar mi puerto SSH??

- ¿Cómo sé si TLS 1.2 está habilitado en Linux?

- ¿Qué son los cifrados en ssh??

- ¿Qué es KEX en SSH??

¿Cómo se protege un servidor Linux??

10 mejores prácticas de seguridad para servidores Linux

- Utilice contraseñas seguras y únicas. ...

- Generar un par de claves SSH. ...

- Actualice su software con regularidad. ...

- Habilitar actualizaciones automáticas. ...

- Evite el software innecesario. ...

- Deshabilitar el arranque desde dispositivos externos. ...

- Cerrar puertos abiertos ocultos. ...

- Escanear archivos de registro con Fail2ban.

¿Qué tan seguro es OpenSSH??

Conclusión. OpenSSH es el estándar para el acceso remoto seguro a * servidores tipo Unix, reemplazando el protocolo telnet sin cifrar. SSH (y su subprotocolo de transferencia de archivos SCP) asegura que la conexión desde su computadora local al servidor sea encriptada y segura.

Qué cifrados SSH son seguros?

El bueno. AES y ChaCha20 son los mejores cifrados admitidos actualmente. AES es el estándar de la industria y todos los tamaños de clave (128, 192 y 256) son actualmente compatibles con una variedad de modos (CTR, CBC y GCM). ChaCha20 es un cifrado más moderno y está diseñado con un margen de seguridad muy alto.

¿Cómo protejo mi clave SSH??

4 formas de comenzar a proteger sus claves SSH

- Cree un inventario SSH. No puedes proteger algo de lo que no sabes. ...

- Identifique vulnerabilidades en su entorno SSH. El siguiente paso para una administración sólida de claves SSH es escanear un inventario en busca de vulnerabilidades y problemas conocidos. ...

- Solución de problemas conocidos de SSH. ...

- Supervise sus claves SSH para detectar riesgos adicionales.

¿Cómo se protege un servidor??

Conectividad segura del servidor

- Establezca y use una conexión segura. ...

- Usar autenticación de claves SSH. ...

- Protocolo seguro de transferencia de archivos. ...

- Certificados de capa de sockets seguros. ...

- Utilice redes privadas y VPN. ...

- Supervisar los intentos de inicio de sesión. ...

- Administrar usuarios. ...

- Establecer requisitos de contraseña.

Cómo protege su servidor Windows y Linux?

10 formas sencillas de proteger su servidor Windows

- Instale solo los componentes necesarios del sistema operativo. ...

- Mantenga segura la cuenta 'Admin'. ...

- Configurar políticas de cuenta de usuario. ...

- Emplear el principio de "privilegio mínimo" ...

- Deshabilite los puertos y servicios de red innecesarios. ...

- Habilitar Firewall y Antivirus de Windows. ...

- Utilice el cifrado de unidad BitLocker de Windows.

¿Se puede piratear SSH??

SSH es uno de los protocolos más comunes que se utilizan en las infraestructuras de TI modernas y, por ello, puede ser un valioso vector de ataque para los piratas informáticos. Una de las formas más confiables de obtener acceso SSH a los servidores es mediante credenciales de fuerza bruta.

¿El puerto 22 es seguro??

Un servidor SSH, de forma predeterminada, escucha en el puerto estándar del Protocolo de control de transmisión (TCP) 22. ... Secure Shell proporciona una autenticación sólida y comunicaciones de datos cifrados entre dos computadoras que se conectan a través de una red abierta como Internet.

¿Debo cambiar mi puerto SSH??

Cambiar el puerto solo detiene los ataques automáticos contra su SSH y algunos script kiddies. Si alguien te estaba apuntando, podría multar el nuevo puerto SSH. La ventaja es que detiene los intentos fallidos de inicio de sesión en sus registros.

¿Cómo sé si TLS 1.2 está habilitado en Linux?

Debe usar openssl s_client, y la opción que está buscando es -tls1_2. Si obtiene la cadena de certificados y el protocolo de enlace, sabe que el sistema en cuestión es compatible con TLS 1.2. Si ves que no ves la cadena de certificados y algo similar al "error de protocolo de enlace", sabes que no es compatible con TLS 1.2.

¿Qué son los cifrados en ssh??

SSH se puede configurar para utilizar una variedad de diferentes sistemas de cifrado simétrico, incluidos AES, Blowfish, 3DES, CAST128 y Arcfour. El servidor y el cliente pueden decidir sobre una lista de sus cifrados compatibles, ordenados por preferencia.

¿Qué es KEX en SSH??

El comando kex-alg especifica qué algoritmos KEX en el perfil de cliente SSH para la negociación de cifrado SSH con un servidor SFTP cuando DataPower Gateway actúa como cliente SFTP. Un perfil de cliente SSH está asociado con una política de cliente SFTP. ... Para especificar varios algoritmos, ejecute este comando para cada algoritmo.

Naneedigital

Naneedigital